信息和信息安全

- 信息: 信息是对事物不确定性的度量,可用信息量来描述

- 信息技术: 应用在信息加工和处理过程中的科学、技术与工程的训练方法和管理技巧及应用

- 信息安全: 使信息资产远离风险的一切手段和方法。

信息安全

信息安全的发展历程:

- 通信安全(上世纪60年代) 这个时候一般认为信息安全就是通信安全,研究如何对信息进行编码后在通信信道上传输,从而防止攻击者通过窃听通信信道来获取信息。

- 信息安全(上世纪80年代)

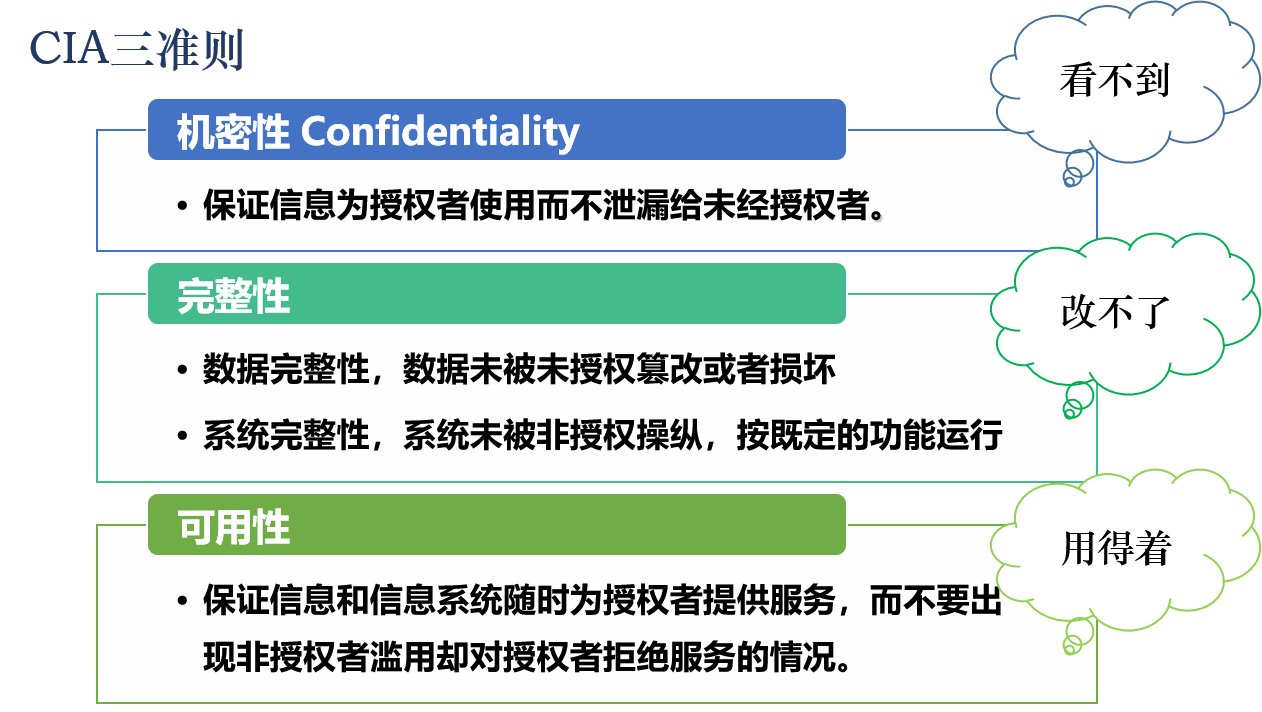

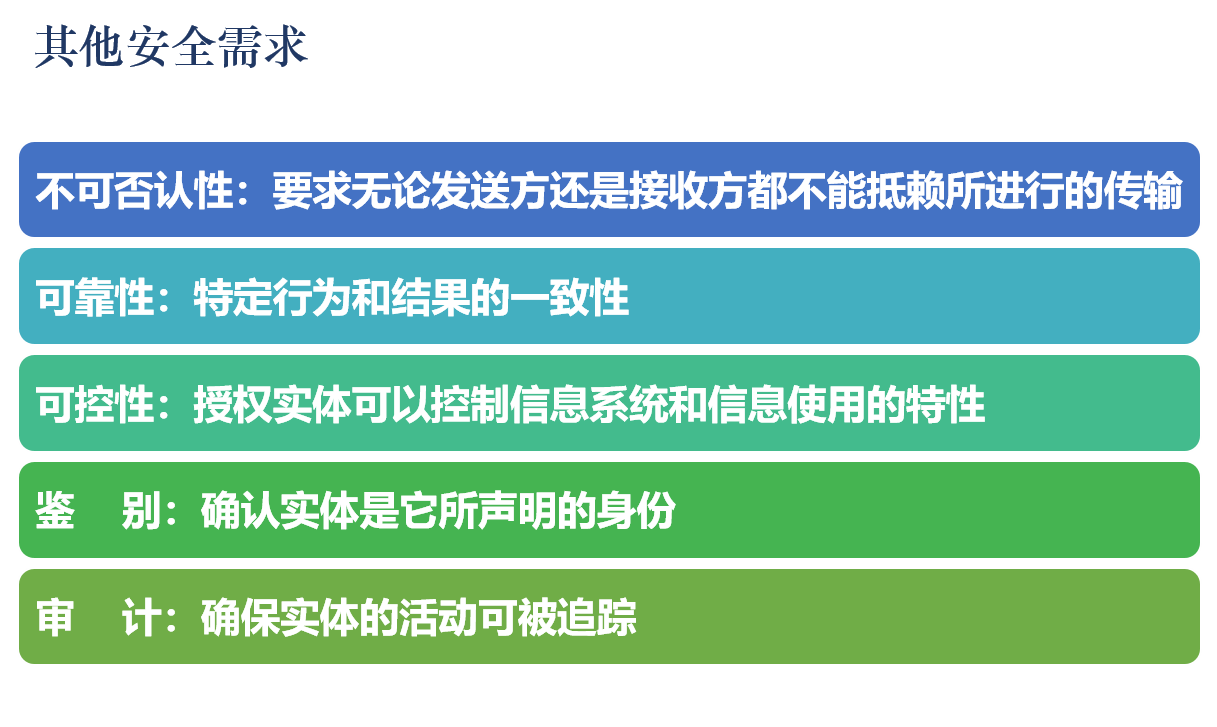

开始采用信息安全及其属性来描述其内涵。提出完整性、可用性、机密性、可靠性、不可否认性,其中机密性、完整性和可用性是信息安全的三个基本目标(金三角)

- 信息保障(Information Assurance, IA)(上世纪90年代)

USDoD提出信息保护过程,保护、检测、恢复、响应(PDRR)

信息安全体系

信息安全体系结构: 指对信息和信息系统安全功能的抽象描述,它从整体上定义了信息及信息系统所提供的安全服务、安全机制以及各种安全组件之间的关系和交互。

主要包括内容:

- 风险分析(前提) 分析信息系统的威胁和脆弱性,分析资源或系统功能失效所带来的影响

- 安全策略(核心) 适用于安全域(组织的资源集合)的一组规则,规定各种资源的访问权限,主要包括制度、技术、管理。

- 安全服务(基础) 提供数据处理和数据传输安全性的方法

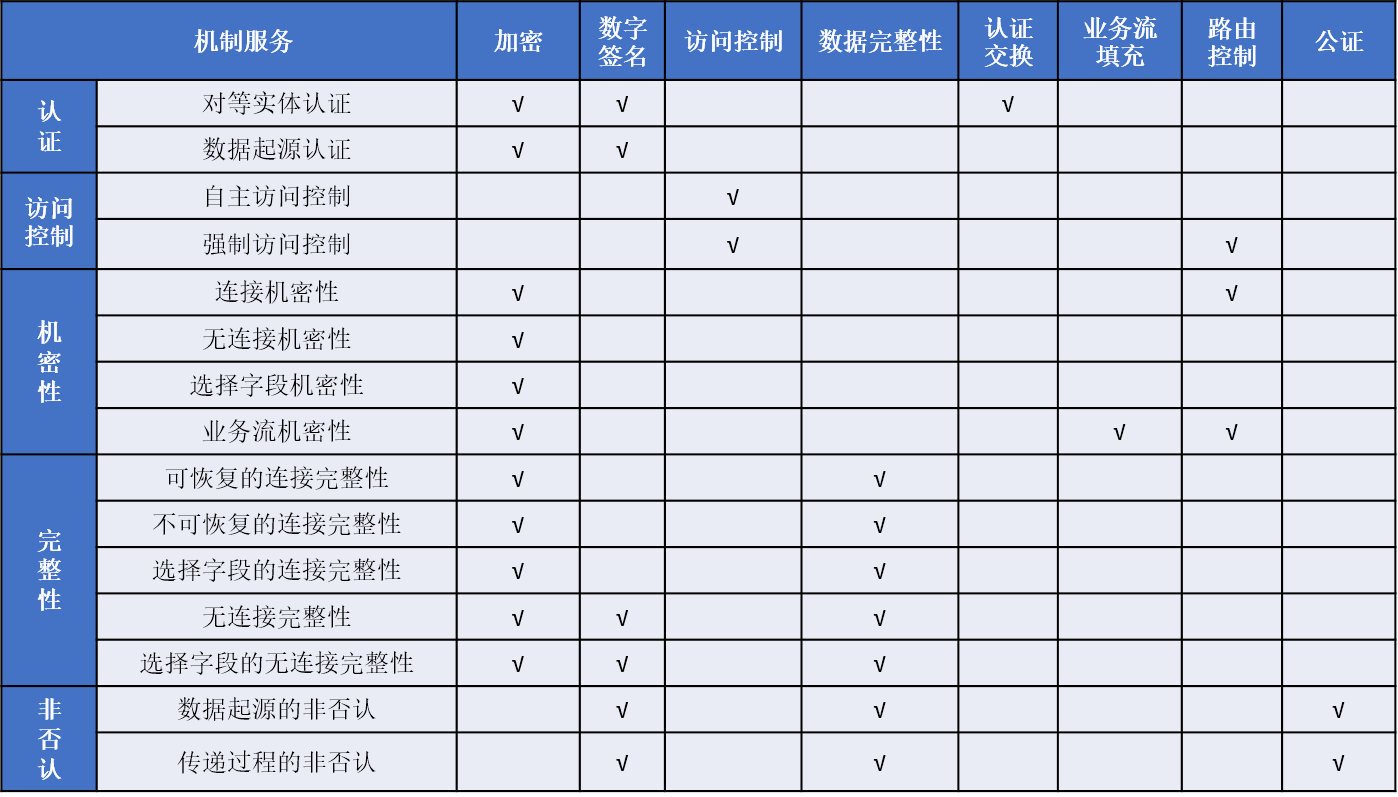

- 安全机制(基础) 保护信息与信息系统安全措施的总称,主要有8种:加密机制、数字签名机制、访问控制机制、数据完整性机制、认证交换机制、业务填充机制、路由控制机制、公正机制

- 安全管理

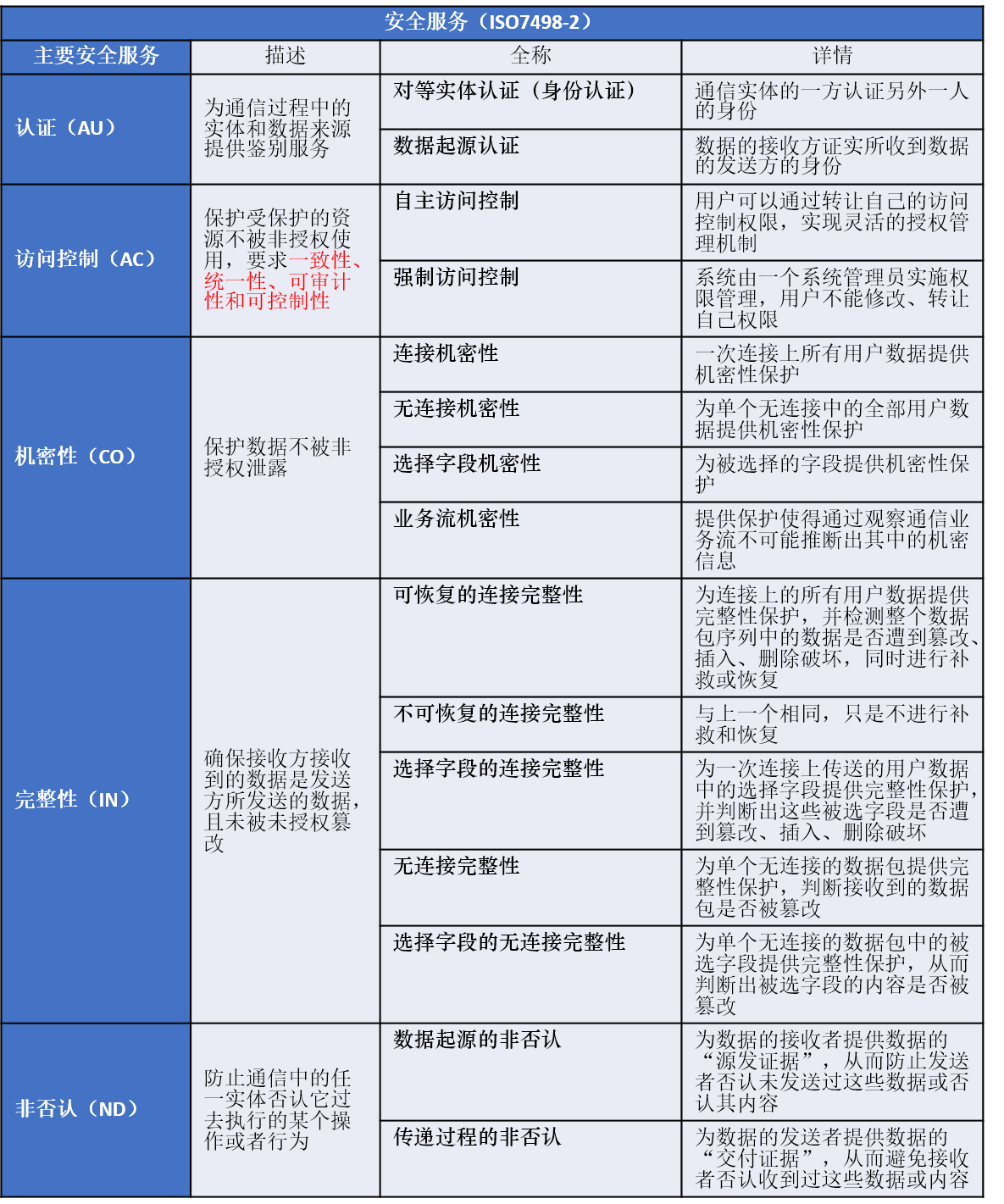

其中最重要的是安全服务和安全机制,下面分别对其进行详细介绍。

安全服务

主要有以下五种。

安全机制

保护信息与信息系统安全措施的总称,主要有8种:加密机制、数字签名机制、访问控制机制、数据完整性机制、认证交换机制、业务填充机制、路由控制机制、公正机制

加密机制: 为通信业务流信息、数据提供机密性,同时还可以并入其他安全机制中。 常用的加密技术主要是 对称加密技术 和 非对称加密技术

数字签名机制: 至少包括两个过程:签名和验证。

- 签名: 使用签名者所拥有的私有信息(如私钥)进行操作

- 验证: 使用公之于众的规程与信息(如公钥)进行验证

访问控制机制: 保护受保护的资源不被非授权使用。

数据完整性机制: 包括单个数据单元或字段的完整性以及数据单元流或字段流的完整性两方面。 一般来说,提供两种完整性服务的机制不相同。

认证交换机制: 在认证者和被认证者之间交换某些共享信息的方式来实现认证功能。比较常用以下几种技术: ① 使用鉴别信息,如口令,发送实体提供,接收实体验证。 ② 密码技术。公钥机制或对称密钥机制。 ③ 使用该实体的特征或占有物,如认证令牌、指纹、虹膜等

业务填充机制: 通过发送额外的数据来掩盖正常通信流量特征,从而达到保护业务流机密性的目的。 这种机制能提供各种不同级别的保护,从而防止对业务流的分析。 这种机制只有在业务流填充受到机密服务保护时才有效。

路由控制机制: 指通过对路由过程进行控制,达到安全保护的目的。

公正机制: 利用可信第三方来实现安全功能,要求通信中的所有实体必须完全信任该可信第三方

安全服务和机制之间的关系

安全服务和安全机制虽然是截然不同的两个概念,但是两者联系紧密。

- 安全服务由安全机制来实现

- 一种安全机制可以实现一种或多种安全服务

- 一种安全服务可以由一种或多种安全机制来实现

具体的关系见下图。

安全服务的分层部署和实现

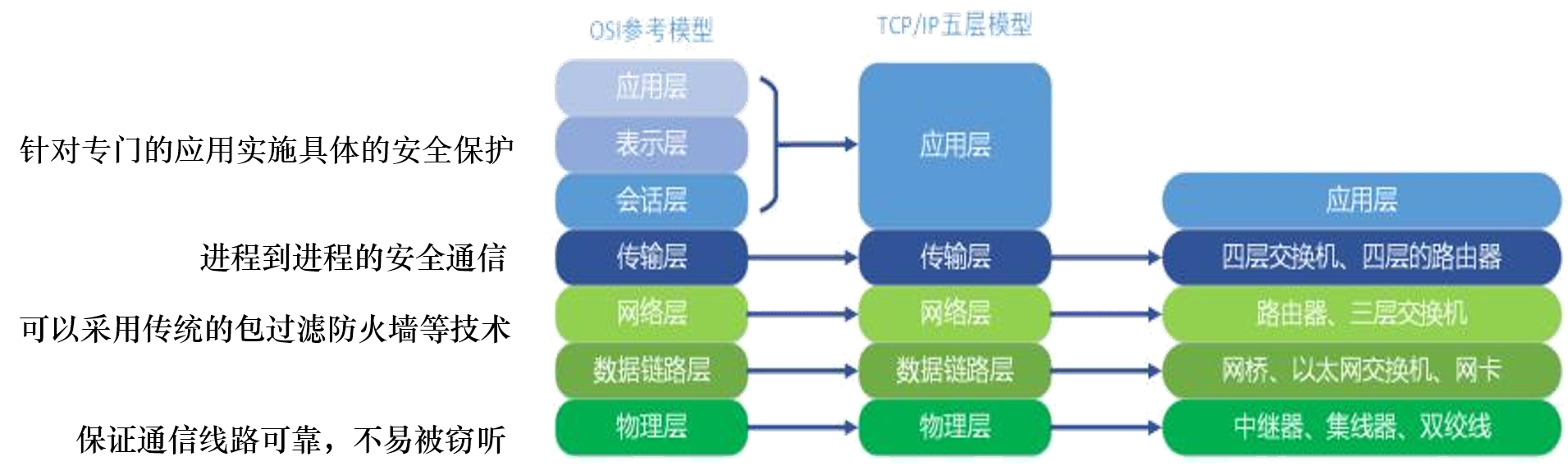

根据OSI参考模型和TCP/IP五层模型来划分,下图为概览图

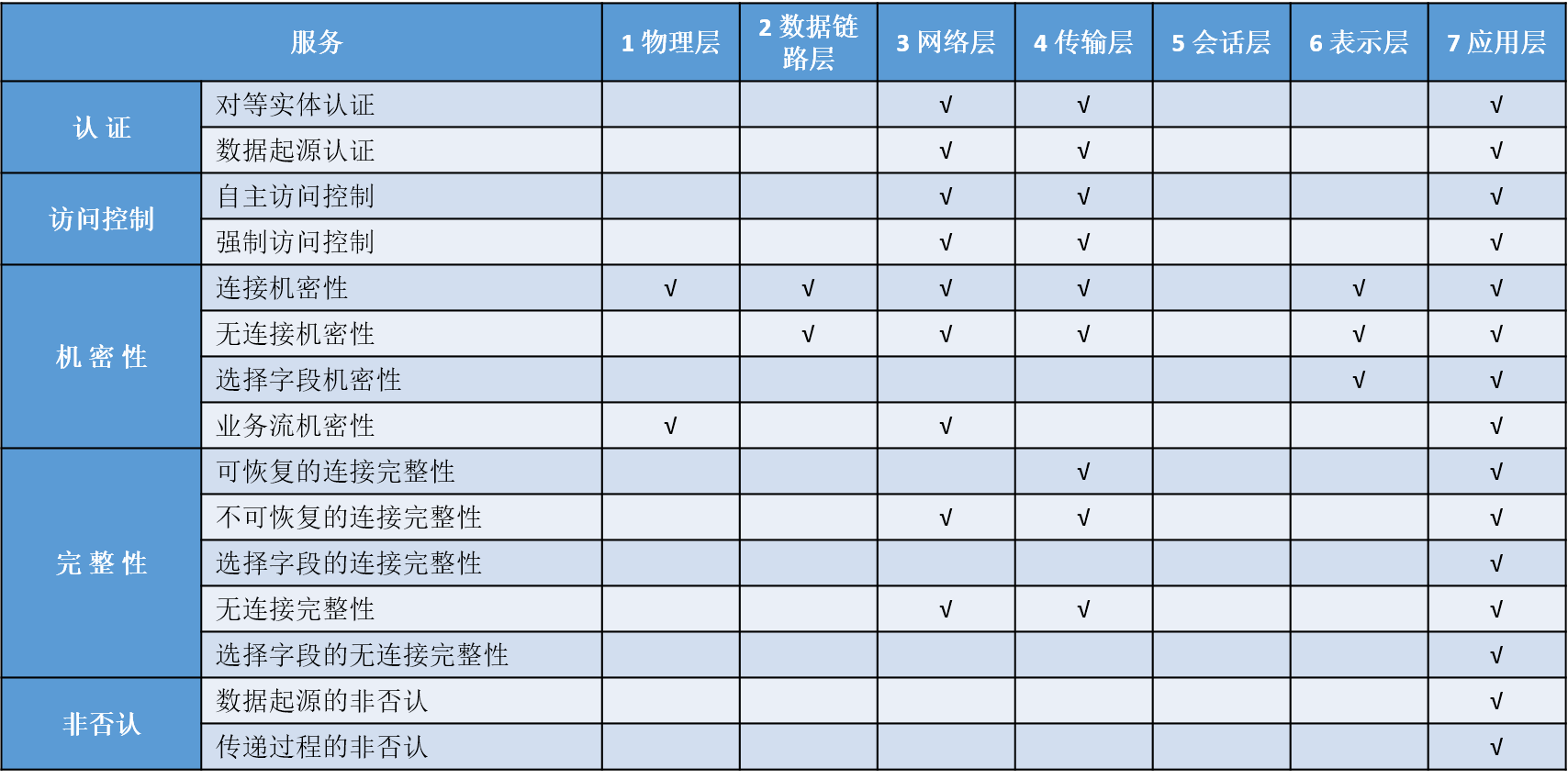

具体每一层可以实现的安全服务

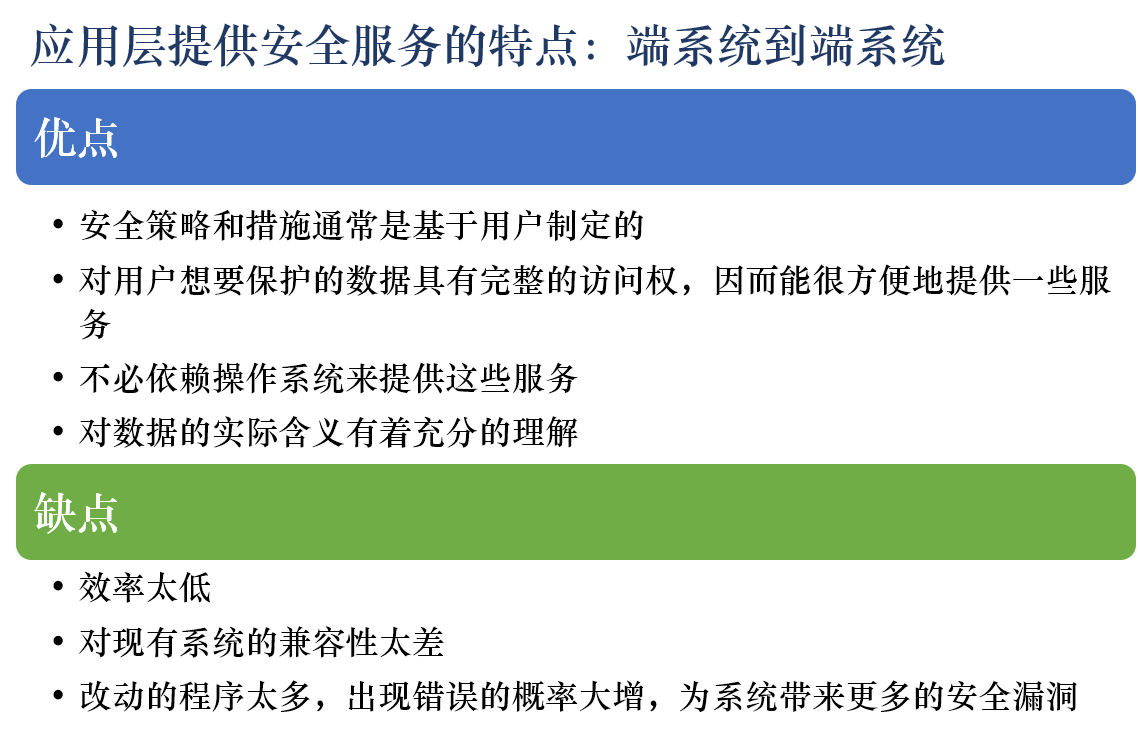

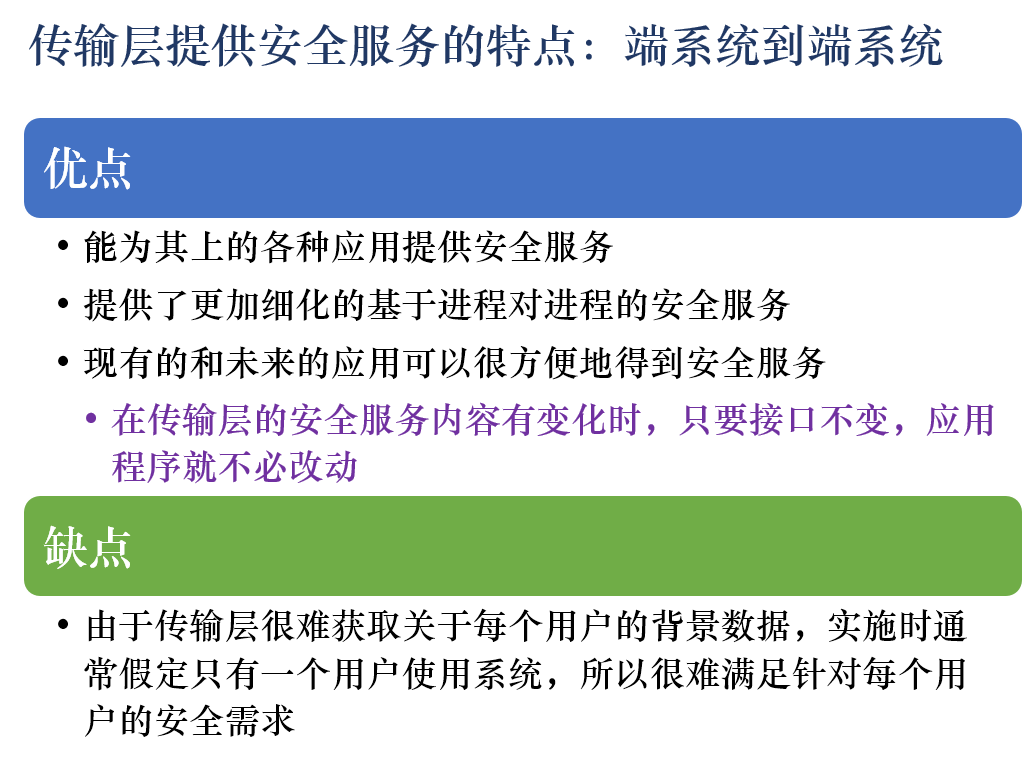

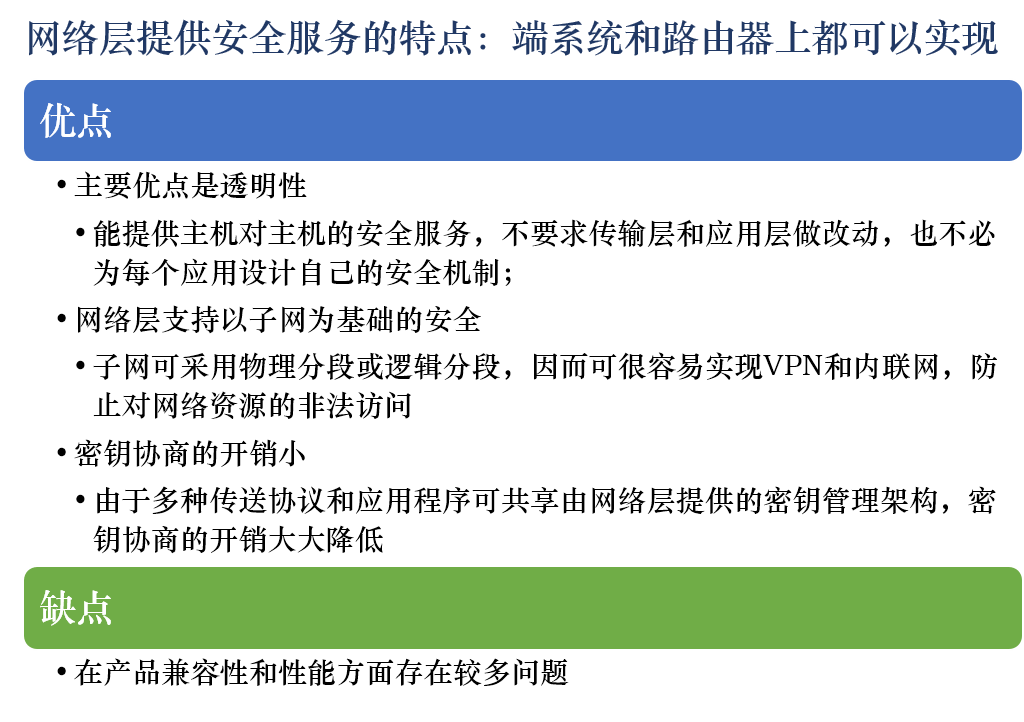

除此之外,每一层提供安全服务,也有其本身的特点和优缺点。

信息安全技术

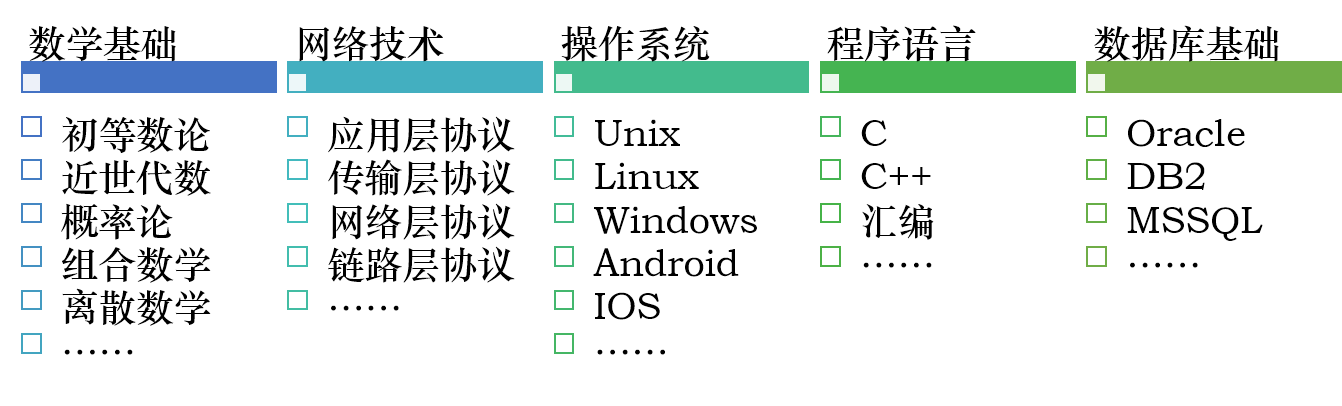

作为信息安全从业人员,需要具有以下基础知识……

安全威胁与攻击

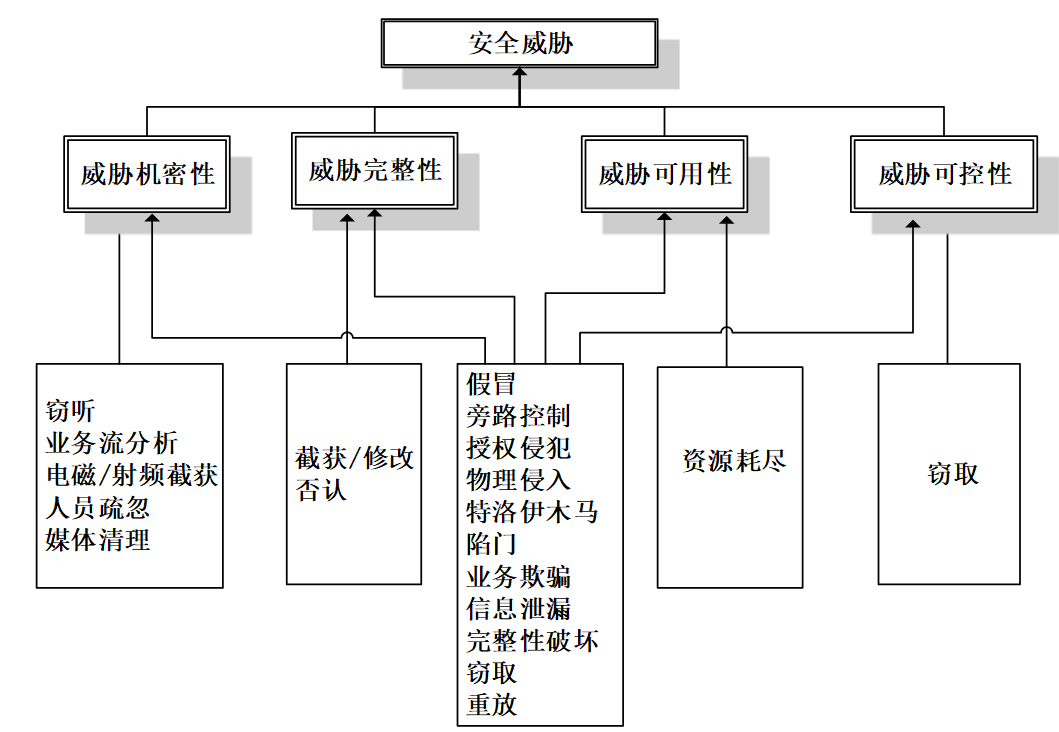

安全威胁是违背安全策略的潜在行为,安全攻击是违背了安全策略,且实际上已经发生的行为。他们之间的关系在于:攻击往往会利用一个或多个威胁。

威胁

威胁的类型有以下几种

威胁的来源有以下几种

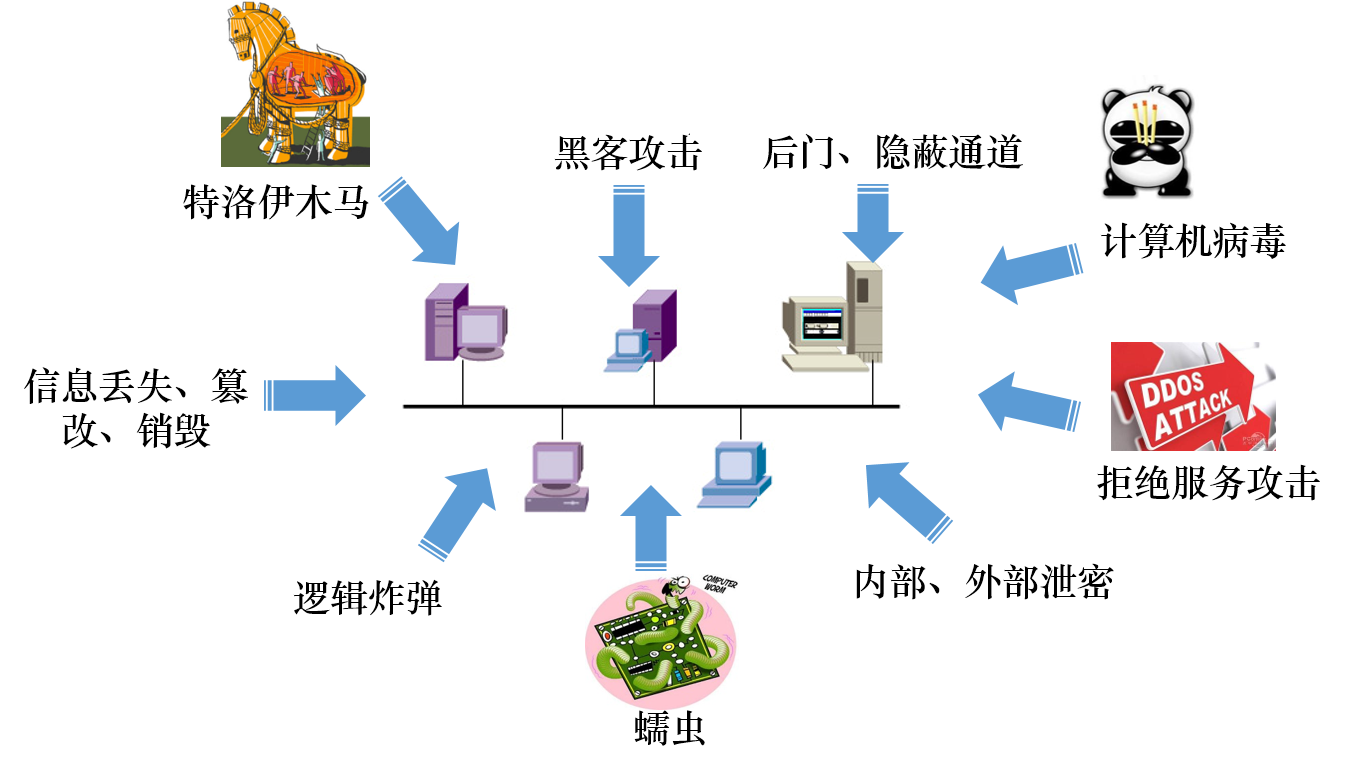

攻击

在《信息保障技术框架(IATF)》3.0版中,攻击被分为5类:被动攻击、主动攻击、物理访问攻击、内部人员攻击、软硬件配装攻击 其中重点主要是主动攻击和被动攻击。

主动攻击

- 定义:涉及某些数据流的篡改或虚假流的产生

- 特点:

- 易被检测出来

- 不易有效地防止,具体措施包括自动审计、入侵检测和完整性恢复等

- 常见手段: 假冒,重放,篡改信息,拒绝服务

被动攻击

定义:是在未经用户同意和认可的情况下将信息或数据文件泄露给系统攻击者,但不对数据信息做任何修改

特点:

不易被发现

重点在于预防 ,如使用虚拟专用网(VPN)、采用加密技术保护网络以及使用加保护的分布式网络等

常见手段: 搭线监听、无线截获、其他截获